Malware

En el inmenso océano digital que supone el internet, nuestros equipos están expuestos a múltiples amenazas que ponen en grave peligro su seguridad, las más importantes son los Malwares, los cuales son compuestos por los siguientes tipos de ataques:

-Gusanos

Un virus informático o gusano informático es un programa de software malicioso que puede replicarse a sí mismo en ordenadores o a través de redes de orden

adores sin que te des cuenta de que el equipo está infectado. Como cada copia del virus o gusano informático también puede reproducirse, las infecciones pueden propagarse de forma muy rápida. Existen muchos tipos diferentes de virus y gusanos informáticos, y muchos de ellos pueden provocar grandes niveles de destrucción.

-Troyanos

Un troyano es un tipo de virus cuyos efectos pueden ser muy peligrosos. Pueden eliminar ficheros o destruir la información del disco duro. Además, son capaces de capturar y reenviar datos confidenciales a una dirección externa o abrir puertos de comunicaciones, permitiendo que un posible intruso controle nuestro ordenador de forma remota.

También pueden capturar todos los textos introducidos mediante el teclado o registrar las contraseñas introducidas por el usuario. Por ello, son muy utilizados por los ciberdelincuentes para robar datos bancarios.

Los troyanos se concibieron como una herramienta para causar el mayor daño posible en el equipo infectado. Trataban de formatear el ordenador o eliminar archivos del sistema pero no tuvieron mucha repercusión ya que, en la época en la que los creadores de malware buscaban notoriedad, los troyanos no se propagaban por sí mismos. Un ejemplo de este tipo de troyano es el Autorooter.

En los últimos años, y gracias a la popularización, de Internet esta tendencia ha cambiado. Los ciberdelincuentes han visto en ellos la herramienta perfecta para robar datos bancarios, nombres de usuario y contraseñas, información personal, etc. Es decir, han dado pie a la creación de una nueva categoría de malware: los troyanos bancarios y el Spyware.

-Rookit

¿Cómo se sentiría si alguien hubiera accedido a su equipo sin su conocimiento? Desafortunadamente, esto es posible con un rootkit (encubridor), que se puede instalar desde diferentes tipos de productos y se utiliza para controlar de forma remota un dispositivo.

Rootkit es un conjunto de herramientas usadas frecuentemente por los intrusos informáticos o crackers que consiguen acceder ilícitamente a un sistema informático. Estas herramientas sirven para esconder los procesos y archivos que permiten al intruso mantener el acceso al sistema, a menudo con fines maliciosos. Hay rootkits para una amplia variedad de sistemas operativos, como Linux, Solaris o Microsoft Windows.

-Rogueware

Podemos definir Rogueware como una aplicación que intenta asemejarse a otra, ya sea por nombre o por apariencia, con la única finalidad de engañar y timar al usuario. Este tipo de aplicaciones generalmente se crean con el objetivo de conseguir una compensación económica por su supuesto uso.

El Rogueware está utilizando nuevas técnicas para atraer a las víctimas a fin de hacer la instalación del programa falso. En algunos casos se ha podido ver como en foros donde la gente participa para buscar soluciones a sus problemas informáticos hay “participantes” que exponen su situación ante una infección que no han podido solucionar con los programas más conocidos.

Más adelante “otro usuario” responde aconsejando la descarga de un programa llamado “SpywareSweeper” desde una URL especificada en el mensaje, que removerá de manera definitiva el virus de la computadora del primer afectado. Ese programa no es otra cosa que un falso antispyware que pide dinero para solucionar falsas infecciones.

SpywareSweeper (OJO, no confundir con el antispyware legal SpySweeper) es una versión de un conocido programa falso para distribuir malware para robar el dinero de las víctimas.

Amenazas y Ataques

En el mundo de la informática existen una enorme multitud de ataques a nuestros dispositivos, algunos no suponen grandes amenazas mientras que otros pueden provocar destrozos masivos en tus ordenadores.

-SPAM

Spam son grandes cantidades de correos o envíos publicitarios que se realizan en Internet. Los correos Spam son envíados a millones de cuentas de correo sin haber sido solicitados. La mayoría de los correos tienen una finalidad comercial y existen los siguientes tipos:

Spam son grandes cantidades de correos o envíos publicitarios que se realizan en Internet. Los correos Spam son envíados a millones de cuentas de correo sin haber sido solicitados. La mayoría de los correos tienen una finalidad comercial y existen los siguientes tipos:

¿Cual es el peligro del Spam?

El Spam no es solo molesto, dado que tu buzón de correo se llena con mensajes no deseados, sino que puede llegar a ser peligroso. Los mensajes Spam en formato HTML pueden contener scripts potencialmente peligrosos. No puede excluirse que el emisor de esos mensajes pueda piratear datos de acceso y contraseñas o que pueda, mediante mensajes potencialmente peligrosos, activar en tu sistema scripts o virus.

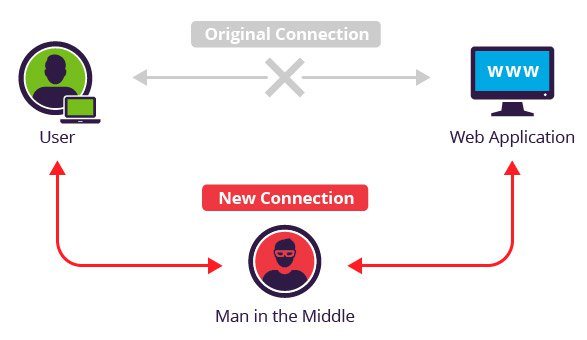

-Man in the middle

¿Qué es?

Como sugiere su nombre en inglés, en este método se introduce![]() un intermediario (el cibercriminal o una herramienta maliciosa) entre la víctima y la fuente: una página de banca online o una cuenta de correo electrónico. Estos ataques son realmente efectivos y, a su vez, muy difíciles de detectar por el usuario, quien no es consciente de los daños que puede llegar a sufrir.

un intermediario (el cibercriminal o una herramienta maliciosa) entre la víctima y la fuente: una página de banca online o una cuenta de correo electrónico. Estos ataques son realmente efectivos y, a su vez, muy difíciles de detectar por el usuario, quien no es consciente de los daños que puede llegar a sufrir.

En el siguiente esquema se puede apreciar gráficamente la actuación de estos ciberdelincuentes:

¿Qué podemos hacer para defendernos y proteger nuestros dispositivos?

Los ataques en el mundo virtual son muy comunes, pero también lo son las medidas introducidas para contrarrestarlos. Existen una multitud de estas, pero las más comunes son las siguientes:

1- Instalar un antivirus

¿Qué es un antivirus?

Un antivirus es una aplicación que trata de detectar y eliminar los virus informáticos, es decir, aquellos programas maliciosos que pueden ingresar en un ordenador y producir daños tales como la pérdida de efectividad del procesador, la supresión de archivos, la alteración de datos, la exposición de información confidencial a usuarios no autorizados o la desinstalación del sistema operativo. Para mantener nuestros ordenadores a salvo existe una enorme variedad de antivirus

Existen 3 tipos de antivirus:

- Antivirus preventores: avisan antes de que la infección llegue al dispositivo.

- Antivirus identificadores: determinan los programas infecciosos que pueden dañar el sistema.

- Antivirus descontaminadores: desinfectan un ordenador que ya ha sido dañado, para que el sistema funcione bien y vuelva a estar como antes del ataque.

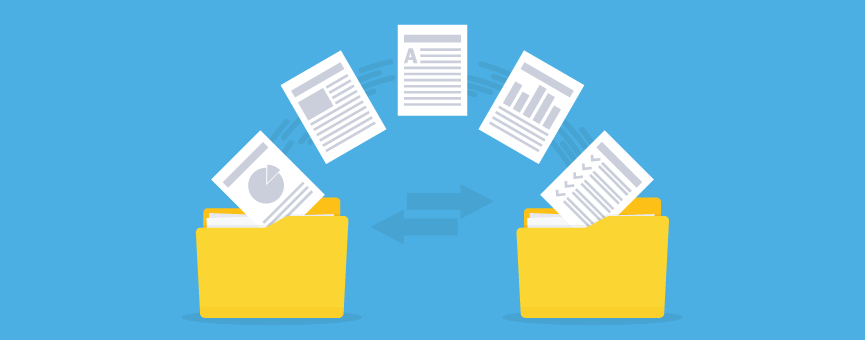

2- Hacer una copia de seguridad:

Para prevenir la absoluta corrupción de nuestros archivos más preciados y la pérdida de nuestras pertenencias digitales debemos recurrir a una copia de seguridad.

Una copia de seguridad es un método por el cual el usuario ordena al dispositivo que efectúe una copia de todos los archivos de los que dispone para que, en caso de un ataque informático, este no los pierda y pueda transferirlos a otro dispositivo o contenedor donde pueda seguir teniendo acceso a ellos. De esta manera el usuario no sufre el ataque de una manera tan masiva.

3-Firewall:

Un firewall es un dispositivo de seguridad de la red que monitoriza el tráfico entrante y saliente y decide si debe permitir o bloquear un tráfico específico en función de un conjunto de restricciones de seguridad ya definidas.

Los firewalls han sido la primera línea de defensa en seguridad de la red durante más de 25 años. Establecen una barrera entre las redes internas

![]() seguras, controladas y fiables y las redes externas poco fiables como Internet.

seguras, controladas y fiables y las redes externas poco fiables como Internet.

Un firewall puede ser hardware, software o ambos.

En conclusión, no cabe duda de que la seguridad informática supone uno de

los factores a tener más en cuenta a la hora de hablar acerca del mundo virtual en el que nos sumergimos al entrar en internet. A pesar de la múltiple cantidad de amenaz

as que podemos llegar a tener en este, con una buena prevención y los métodos de seguridad suficientes no tendremos ningún problema para disfrutar al máximo de nuestra experiencia.